WireGuard VPN между DrayTek Vigor Routers

ООО «Цифровой Ангел»

WireGuard — это безопасный, быстрый и современный протокол VPN. Соединение WireGuard VPN создается путем обмена открытыми ключами и должно быть значительно более производительным, чем OpenVPN. Мы поддерживаем WireGuard VPN Dial-Out на маршрутизаторах Vigor2962/3910, начиная с версии прошивки 4.3.1. В этой статье показано, как установить туннель WireGuard VPN LAN-to-LAN между Vigor2962 и Vigor3910.

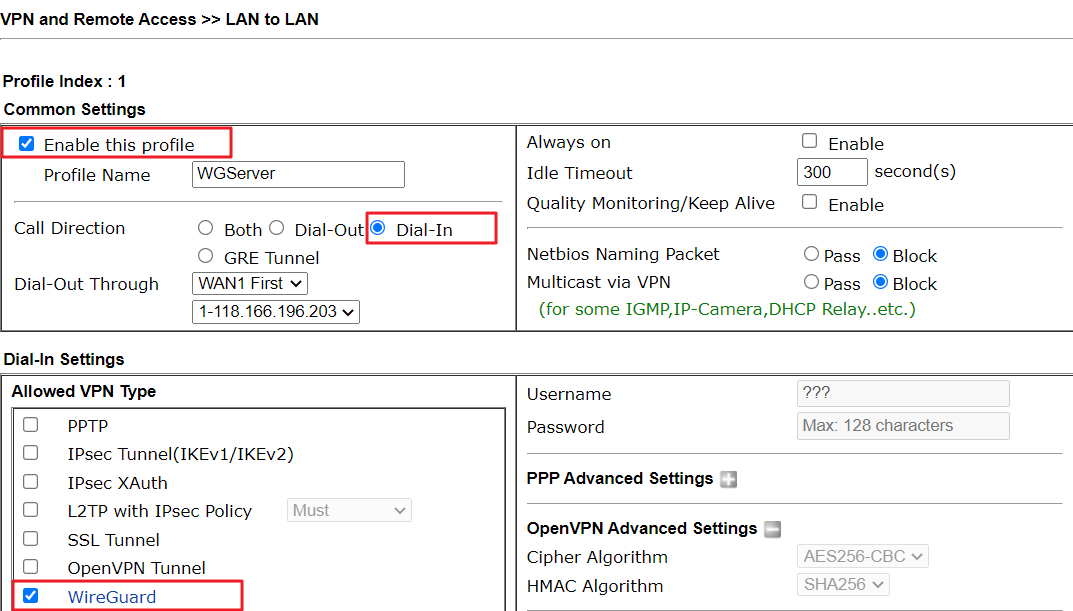

1. На сервере VPN создайте профиль WireGuard VPN LAN-to-LAN: Перейдите в раздел VPN и удаленный доступ >> LAN-to-LAN, щелкните доступный индекс, чтобы изменить профиль.

2. Отредактируйте профиль следующим образом:

- Установите флажок Enable this profile

- Дайте ему имя профиля

- Выберите Dial-In для Call Direction

- Оставьте для тайм-аута простоя значение 300 секунд (необязательно).

- Выберите WireGuard в качестве разрешенного типа VPN.

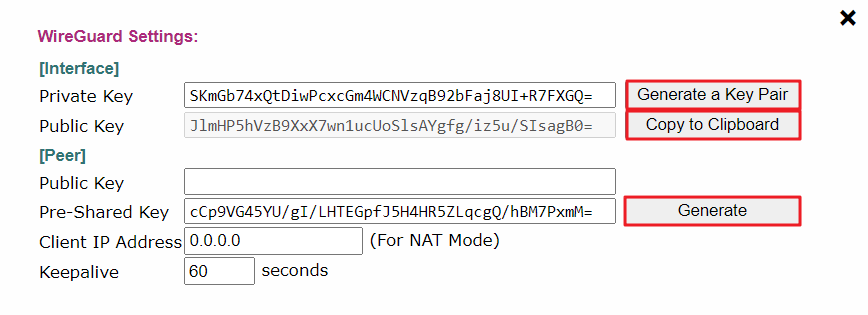

Окно настроек WireGuard появится после выбора WireGuard.

- Щелкните Generate a Key Pair для [Интерфейса]. Он сгенерирует ключи для VPN-сервера.

- Copy the Public Key в текстовый файл. (Открытый ключ необходимо настроить на маршрутизаторе WireGuard VPN Client.)

- Оставьте открытый ключ для [Peer] пустым. (Его следует настроить после того, как маршрутизатор WireGuard VPN Client сгенерирует ключи в своем профиле WireGuard VPN.)

- Нажмите «Generate the Pre-Shared Key» , затем скопируйте предварительный общий ключ в текстовый файл. Предварительно общий ключ не может быть строкой, поэтому используйте кнопку «Создать», чтобы создать ключ.

- Настройте параметр Keepalive на 60 секунд. Параметр Keepalive предлагает клиенту WireGuard VPN отправлять пакет проверки активности с регулярным интервалом, чтобы избежать закрытия сеанса UDP маршрутизатором NAT перед ним. Этот параметр можно изменить в соответствии с тайм-аутом сеанса UDP маршрутизатора NAT.

- Нажмите X, чтобы закрыть окно настроек WireGuard.

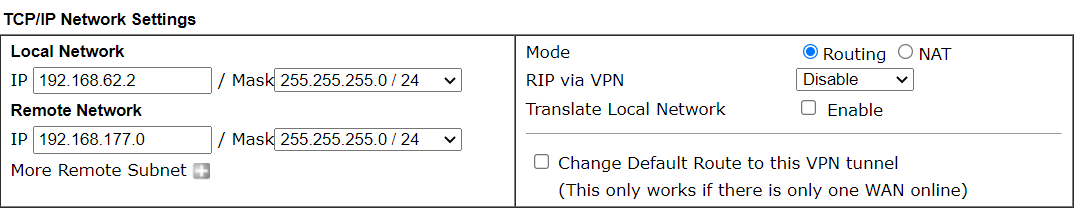

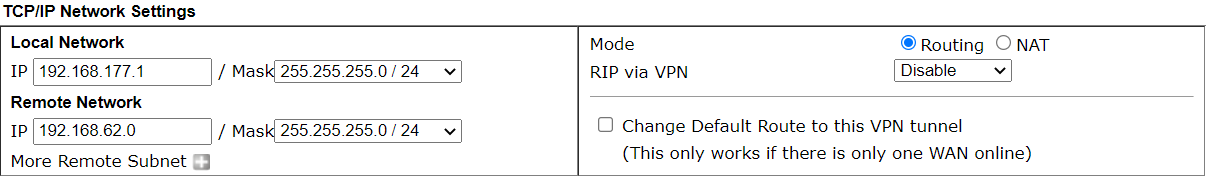

- Введите настройки IP/маски локальной сети.

- Введите настройки IP/маски удаленной сети.

- Выберите «Маршрутизация» для режима и нажмите «ОК», чтобы сохранить этот профиль VPN.

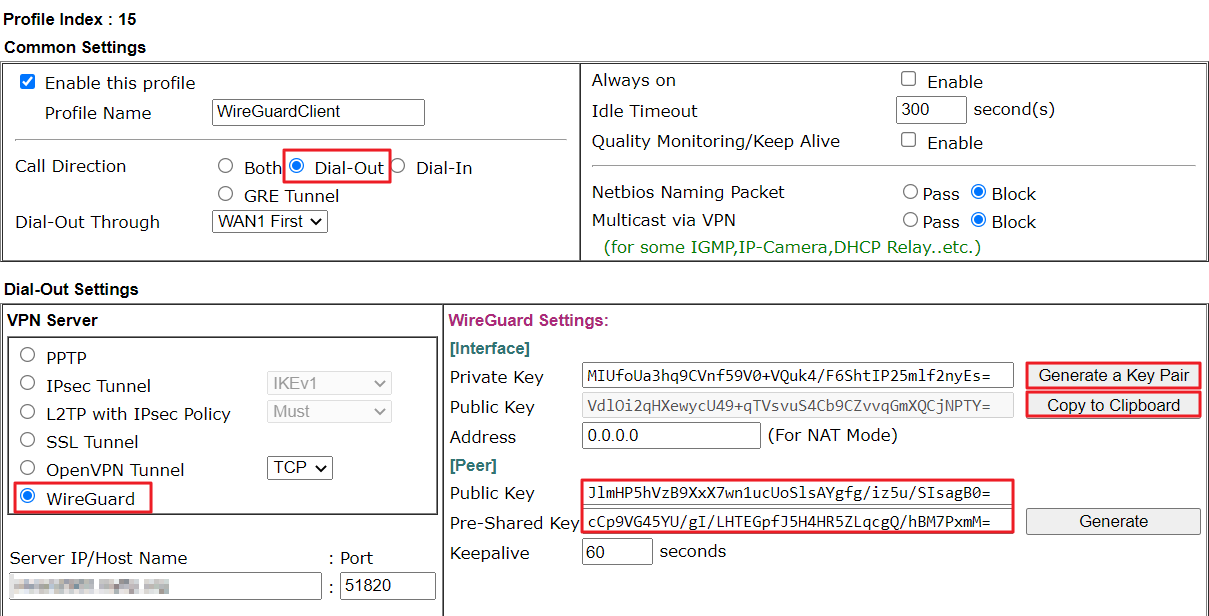

3. В клиенте VPN создайте профиль WireGuard VPN LAN-to-LAN: Перейдите в раздел VPN и удаленный доступ >> LAN-to-LAN, щелкните доступный индекс, чтобы изменить профиль.

- Установите флажок Включить этот профиль

- Дайте ему имя профиля

- Выберите Dial-Out вызов для Call Direction

- Выберите WireGuard в качестве протокола VPN и введите VPN server’s IP or Domain Name

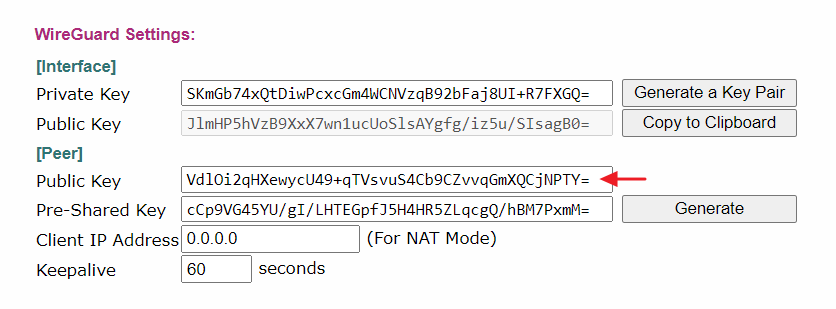

- Щелкните Generate a Key Pair для [Интерфейса]. Он сгенерирует ключи для VPN-клиента.

- Скопируйте открытый ключ в текстовый файл. (Открытый ключ будет настроен на маршрутизаторе WireGuard VPN Server позже.)

- Введите открытый ключ WireGuard VPN Server (скопированный на шаге 2) в поле «Открытый ключ для [Peer]». Введите предварительный общий ключ, сгенерированный сервером WireGuard VPN на шаге 2.

- Настройте параметр Keepalive на 60 секунд. Параметр Keepalive должен заставить VPN-клиент WireGuard отправлять пакет проверки активности с регулярным интервалом, чтобы избежать закрытия сеанса UDP маршрутизатором NAT перед ним. Этот параметр можно изменить в соответствии с тайм-аутом сеанса UDP маршрутизатора NAT.

- Введите настройки IP/маски локальной сети.

- Введите настройки IP/маски удаленной сети.

- Выберите «Маршрутизация» для режима и нажмите «ОК», чтобы сохранить этот профиль VPN.

4. Снова перейдите на страницу настроек WireGuard VPN на VPN-сервере и вставьте открытый ключ VPN-клиента . Нажмите X, чтобы выйти из окна, затем нажмите OK, чтобы сохранить настройку.

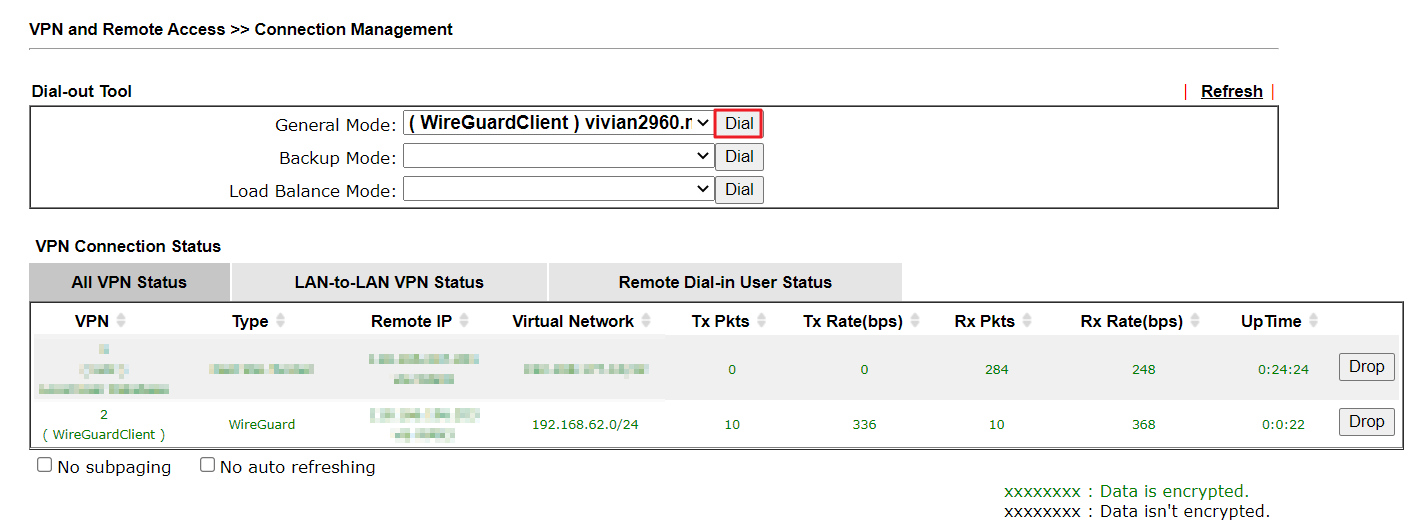

5. На маршрутизаторе VPN-клиента перейдите в раздел «VPN and Remote Access >> Connection Management, выберите профиль WireGuard VPN и нажмите « Dial » , чтобы активировать туннель.

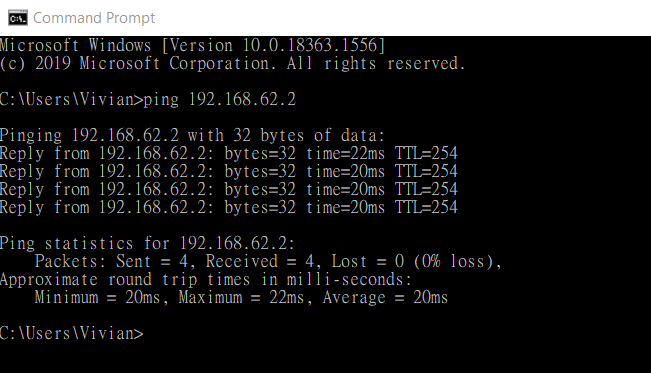

Мы можем пропинговать удаленный IP-адрес, чтобы проверить, работает ли трафик через WireGuard VPN.

При использовании WireGuard VPN в режиме NAT

Нам нужно только добавить настройки ниже для создания WireGuard VPN в режиме NAT.

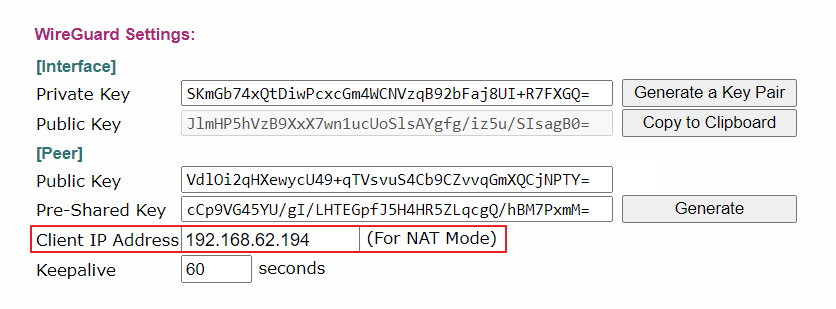

1. На VPN-сервере введите IP-адрес, который будет назначен VPN-клиенту, в поле Client IP Address

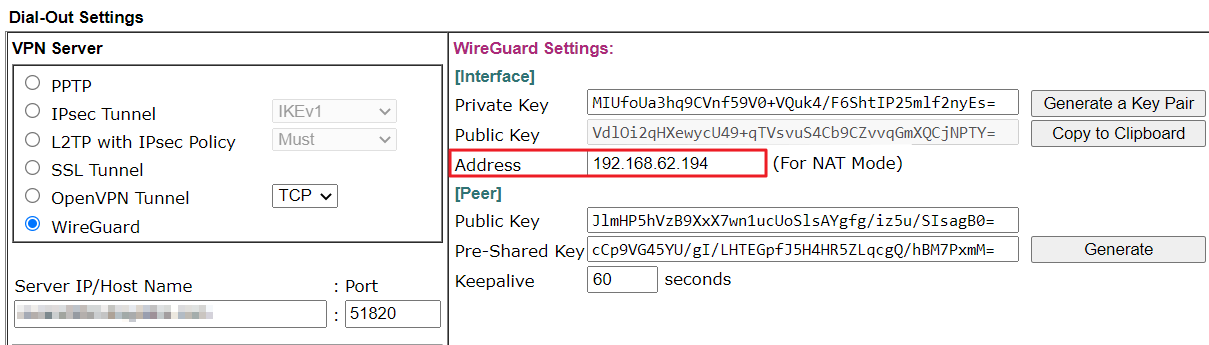

2. В VPN-клиенте введите IP-адрес, который выдает сервер, в поле IP-адрес .

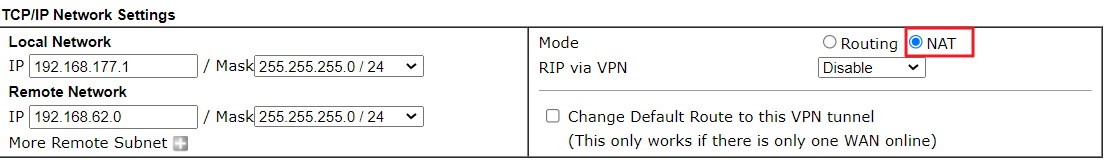

3. В VPN-клиенте выберите NAT для режима в настройках сети TCP/IP.

На ваш e-mail было отправлено письмо с регистрационной информацией.

Пожалуйста, дождитесь письма, так как контрольная строка изменяется при каждом запросе.