Примеры конфигурации IPSec на роутерах Termit, Teltonika

ООО «Цифровой Ангел»

В вычислительной технике Internet Protocol Security (IPsec) - это набор защищенных сетевых протоколов IPv4, который аутентифицирует и шифрует пакеты данных, отправленных по сети IPv4. IPsec включает протоколы для установления взаимной аутентификации между агентами в начале сеанса и согласования криптографических ключей для использования во время сеанса. IPsec может защищать потоки данных между парой хостов (хост-хост), между парой шлюзов безопасности (сеть-сеть) или между шлюзом безопасности и хостом (сеть-хост). Протокол безопасности Интернета (IPsec) использует службы криптографической защиты для защиты связи по сетям протокола Интернета (IP). IPsec поддерживает одноранговую аутентификацию сетевого уровня, аутентификацию источника данных, целостность данных, конфиденциальность данных (шифрование) и защиту от повторного воспроизведения.

В этой статье представлен обширный пример конфигурации с подробностями о том, как создать туннельное соединение между двумя экземплярами IPsec, которые настроены на маршрутизаторах RUTxxx, CRxx.

Обзор конфигурации и предварительные условия

Прежде чем мы начнем, давайте рассмотрим конфигурацию, которую мы пытаемся достичь, и предварительные условия, которые делают это возможным.

Требования:

- Два маршрутизатора RUTxxx любого типа (кроме RUT850, CR42)

- По крайней мере один маршрутизатор должен иметь публичный статический или публичный динамический IP-адрес

- Как минимум одно конечное устройство (ПК, ноутбук, планшет, смартфон) для настройки маршрутизаторов

- (Необязательно) Второе конечное устройство для настройки и тестирования удаленного доступа к локальной сети

Будут представлены две схемы конфигурации IPsec. Хотя вторая схема является лишь продолжением первой. Поэтому, чтобы настроить вторую схему, вам нужно будет также настроить и первую.

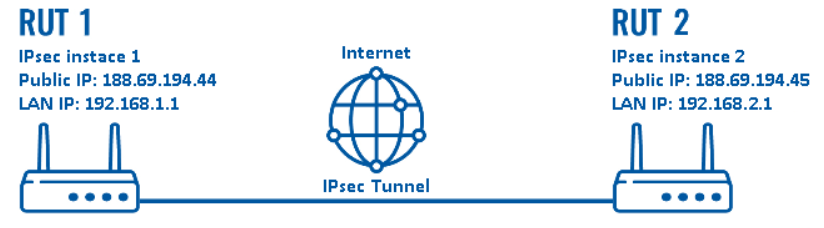

Схема конфигурации 1:

На рисунке выше изображены два маршрутизатора RUTxxx (RUT1 и RUT2), соединенные туннелем IPsec через Интернет.

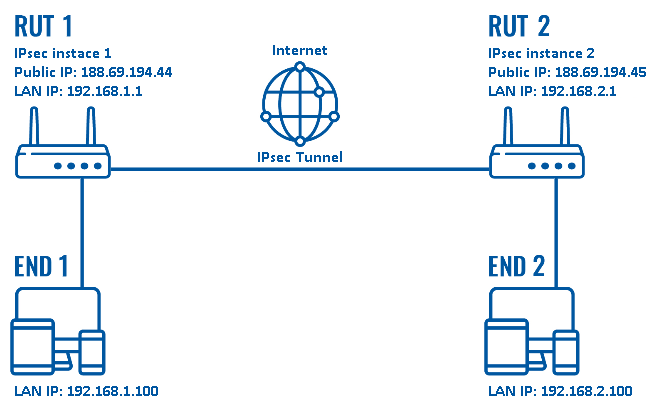

Схема конфигурации 2:

Как упоминалось ранее, схема конфигурации 2 (рисунок выше) является расширением схемы конфигурации 1. Хотя схема конфигурации 1 изображает соединение только между двумя экземплярами IPsec, вы можете видеть, что схема конфигурации 2 дополнительно содержит два конечных устройства (END1 и END2), каждый из которых подключен к отдельной локальной сети маршрутизатора. Когда эта схема будет реализована, не только два маршрутизатора смогут взаимодействовать друг с другом, но и конечные устройства также будут доступны друг другу и каждому маршрутизатору.

Следует также отметить, что используемый тип соединения - туннельный, а не транспортный. Туннель защищает информацию внутренней маршрутизации путем шифрования заголовка IP исходного пакета. Исходный пакет инкапсулируется другим набором заголовков IP. Транспорт зашифровывает только трейлер полезной нагрузки и ESP. поэтому заголовок IP исходного пакета не зашифрован. Транспортный режим обычно используется, когда другой протокол туннелирования (такой как GRE, L2TP) используется для первой инкапсуляции пакета данных IP, а затем IPsec используется для защиты туннельных пакетов GRE / L2TP.

Конфигурация маршрутизатора

Если вы ознакомились со схемами конфигурации и все устройства в порядке, мы можем начать настройку маршрутизаторов, следуя инструкциям, приведенным в этом разделе.

Основной туннель

Во-первых, давайте настроим простое соединение между двумя экземплярами IPsec, то есть RUT1 и RUT2, как описано выше в схеме конфигурации 1.

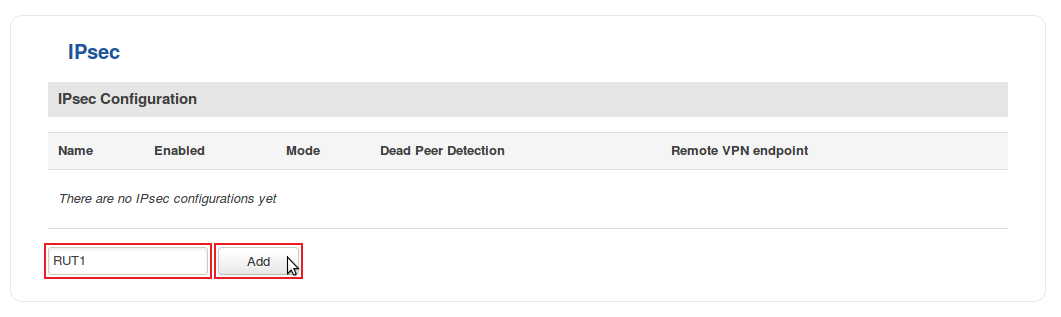

Войдите в WebUI маршрутизатора и выберите Services→ VPN → IPsec. Введите произвольное имя (для этого примера мы используем RUT1) для экземпляра IPsec, нажмите кнопку «Добавить»:

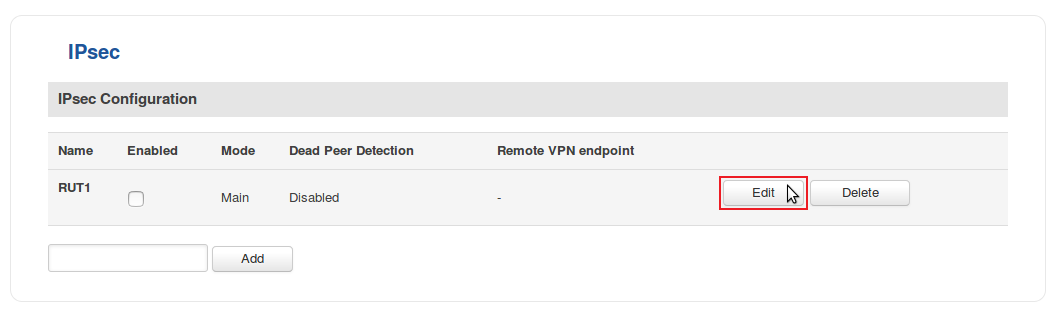

Нажмите кнопку «Edit», расположенную рядом с вновь созданным экземпляром:

Вы будете перенаправлены в окно конфигурации экземпляра. Здесь мы обсудим, как настроить оба экземпляра (RUT1 и RUT2). Создание второго экземпляра аналогично тому, как мы создали первый - просто войдите на второй маршрутизатор и повторите первые два шага. Хотя это и не обязательно, мы рекомендуем использовать другое имя для второго экземпляра (для этого примера мы используем RUT2) для упрощения управления.

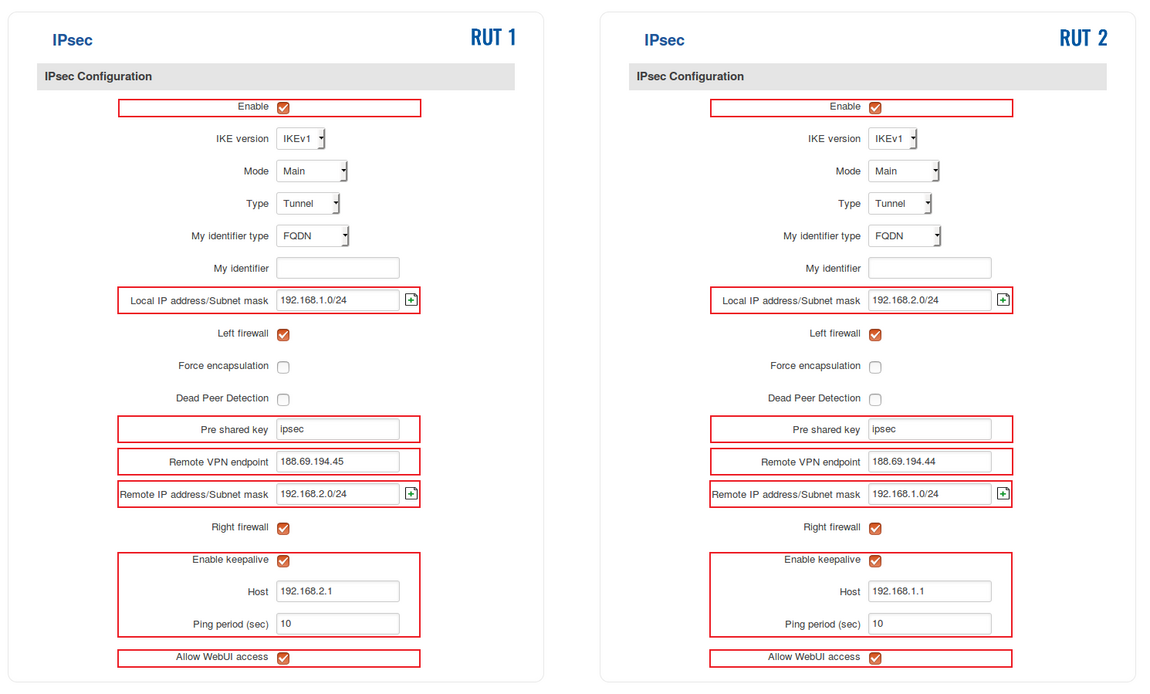

Особенности обеих конфигураций описаны на рисунке ниже:

Ниже приведены пояснения параметров, выделенных на рисунке выше. Другие параметры (не выделены) являются значениями по умолчанию.

Enable- включает экземпляр IPsec

Local IP address/Subnet mask - IP-адрес локальной сети / маска подсети маршрутизатора, на котором настроен экземпляр IPsec

Pre shared key - общий пароль, используемый для аутентификации между партнерами. Значение этого поля должно совпадать в обоих случаях

Remote VPN endpoint - публичный IP-адрес противоположного маршрутизатора

Remote IP address/Subnet mask - IP-адрес локальной сети / маска подсети противоположного маршрутизатора

Enable keepalive - включает функцию поддержания активности туннеля. Когда этот параметр включен, экземпляр отправляет пакеты ICMP указанному хосту с указанной частотой. Если ответ не получен, экземпляр пытается перезапустить соединение

Host - имя хоста или IP-адрес, на который будут отправляться ICMP-пакеты. Лучше всего использовать имя хоста / IP-адрес, принадлежащий локальной сети другого экземпляра. Для этого примера мы просто используем IP-адрес другого маршрутизатора.

Ping period (sec) - период (в секундах), в течение которого пакеты ICMP будут отправляться на указанный хост

Allow WebUI access - если этот флажок установлен, разрешается доступ к WebUI для хостов из противоположного экземпляра.

ПРИМЕЧАНИЕ. Не забудьте заменить некоторые значения параметров (например, IP-адреса) собственными соответствующими данными.

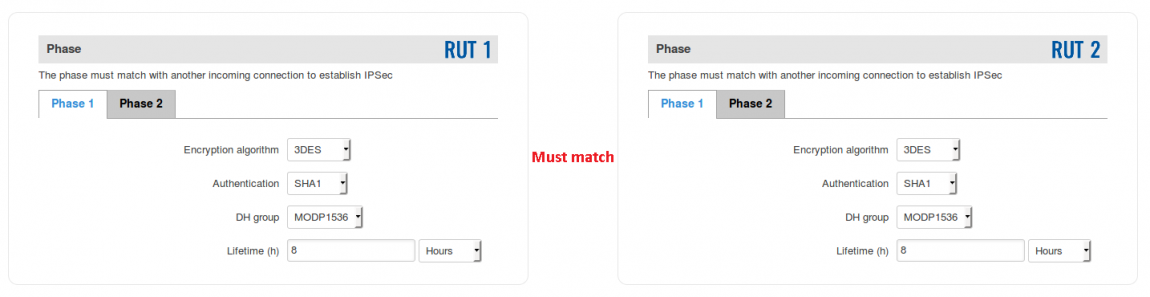

Последний шаг в настройке экземпляров IPsec - это настройки фазы. Для этого примера мы оставили настройки фазы по умолчанию. Если вы планируете изменить настройки фазы, убедитесь, что они совпадают с настройками фазы (как фазы 1, так и фазы 2) входящего соединения:

Когда вы закончите настройку, не забудьте нажать кнопку «Сохранить».

Тестирование настройки

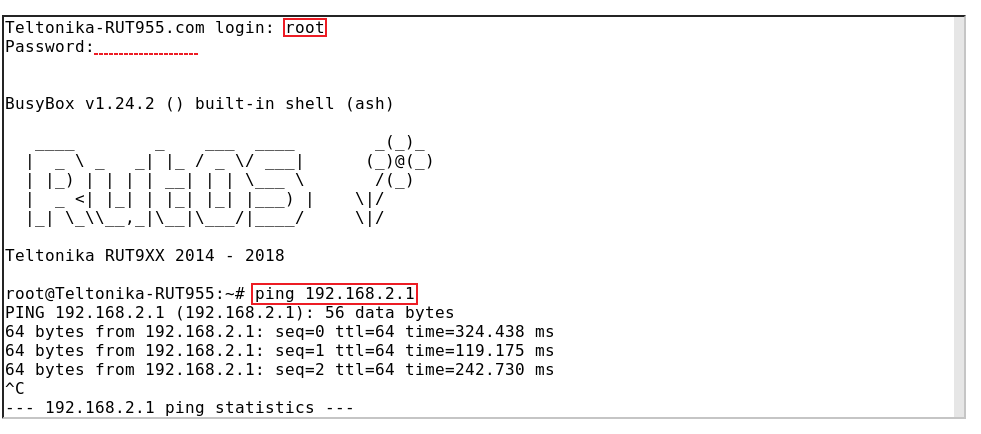

Если вы выполнили все шаги, представленные выше, ваша настройка должна быть завершена. Но, как и в случае с любой другой конфигурацией, всегда целесообразно проверить настройку, чтобы убедиться в ее правильной работе. Чтобы проверить соединение IPsec, войдите в один из веб-интерфейсов маршрутизатора и перейдите в раздел Services → CLI Войдите в систему с именем пользователя: root и паролем администратора роутера. Оттуда вы сможете пинговать IP-адрес LAN другого экземпляра. Чтобы использовать команду ping, введите ping <ip_address> и нажмите клавишу «Enter» на клавиатуре:

Вы также можете проверить, работает ли доступ к локальной сети таким же образом. Вместо того, чтобы пропинговать IP-адрес LAN противоположного экземпляра, пропингуйте один из IP-адресов конечного устройства. Одна из распространенных проблем, с которой здесь можно столкнуться, заключается в том, что конечным устройствам может потребоваться продление аренды DHCP(DHCH leases renew). Есть много способов сделать это, но самый простой и доступный способ - просто отключить и снова подключить кабель локальной сети к устройству или маршрутизатору, к которому он подключен.

Если запросы ping успешны, поздравляем, ваша установка работает! Если нет, мы предлагаем вам пересмотреть все этапы еще раз.

На ваш e-mail было отправлено письмо с регистрационной информацией.

Пожалуйста, дождитесь письма, так как контрольная строка изменяется при каждом запросе.