Как использовать цифровую подпись X.509 для аутентификации LAN-to-LAN IPsec VPN между маршрутизаторами DrayTek Vigor

ООО «Цифровой Ангел»

Маршрутизаторы Vigor поддерживают RSA (X.509) для аутентификации IPsec, что повышает безопасность туннелей VPN. В этой статье мы возьмем XCA в качестве поставщика сертификатов для создания сертификатов для VPN-маршрутизаторов для создания туннеля IPsec с RSA.

Настройка VPN-сервера

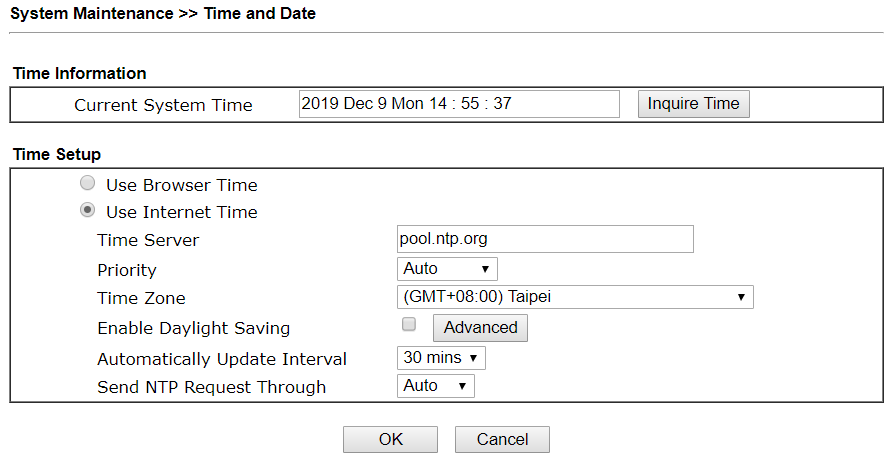

1. Перейдите в раздел «System Maintenance >> Time and Date » и убедитесь, что время установлено правильно.

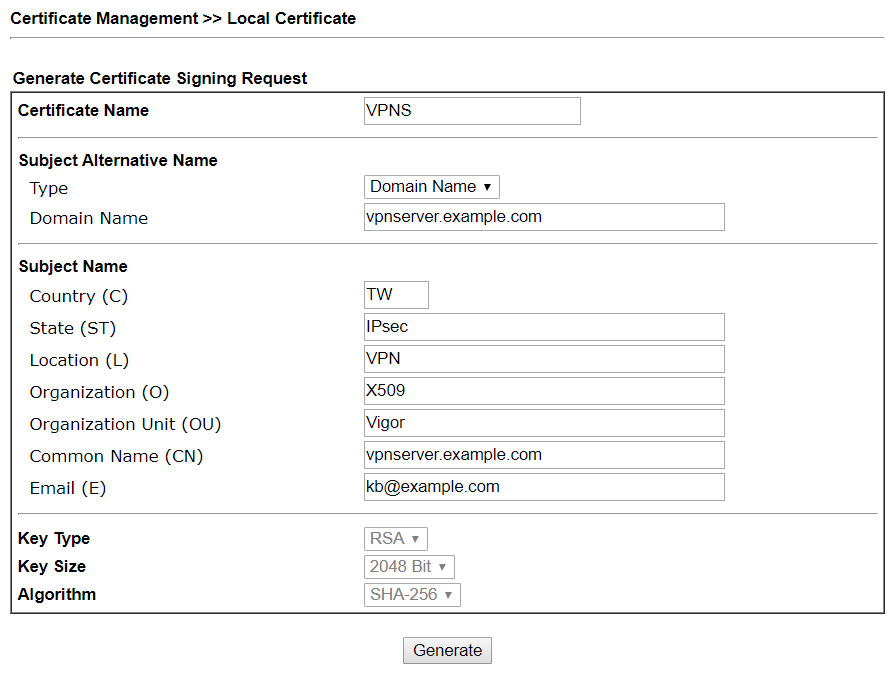

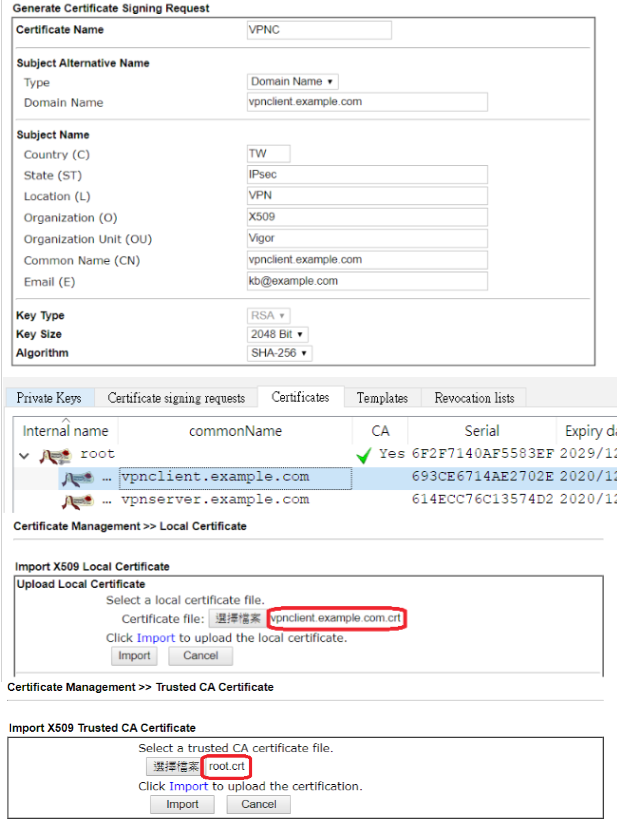

2. Перейдите в раздел «Certificate Management >> Local Certificate» и нажмите «Generate».

3. Введите сведения о сертификате и нажмите «Generate».

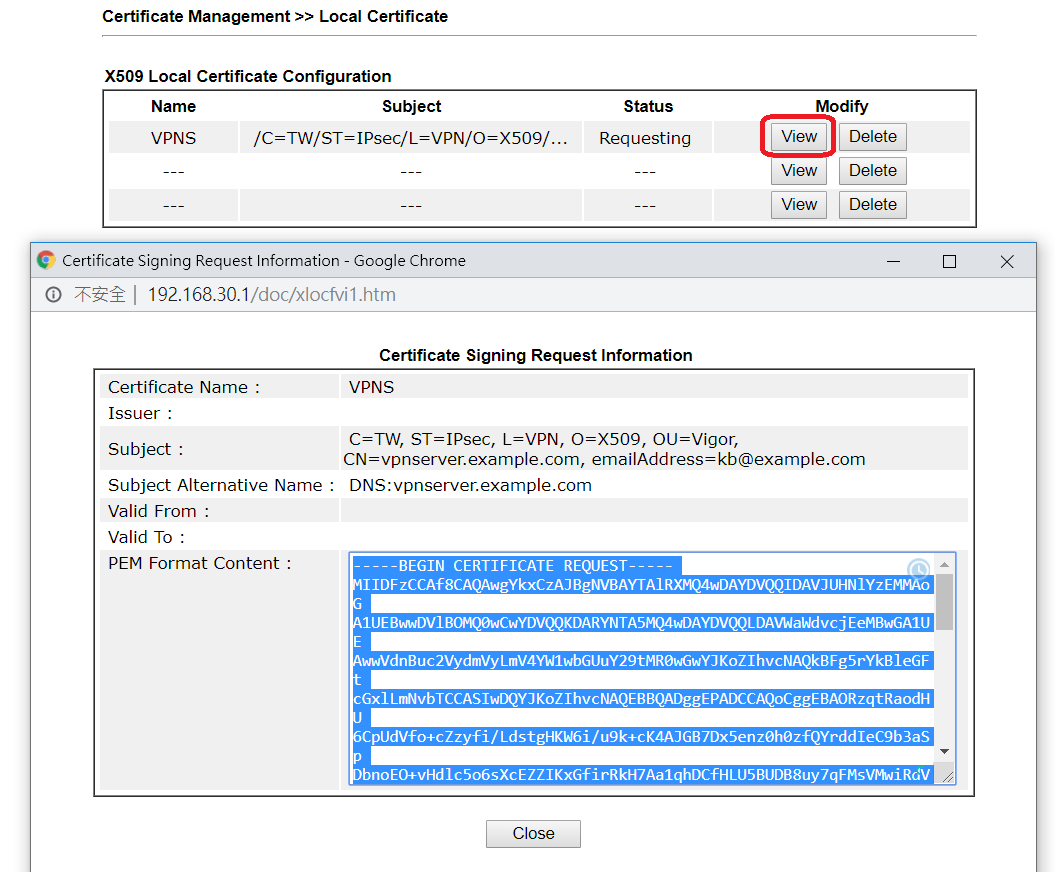

4. Нажмите «View» и скопируйте содержимое формата PEM.

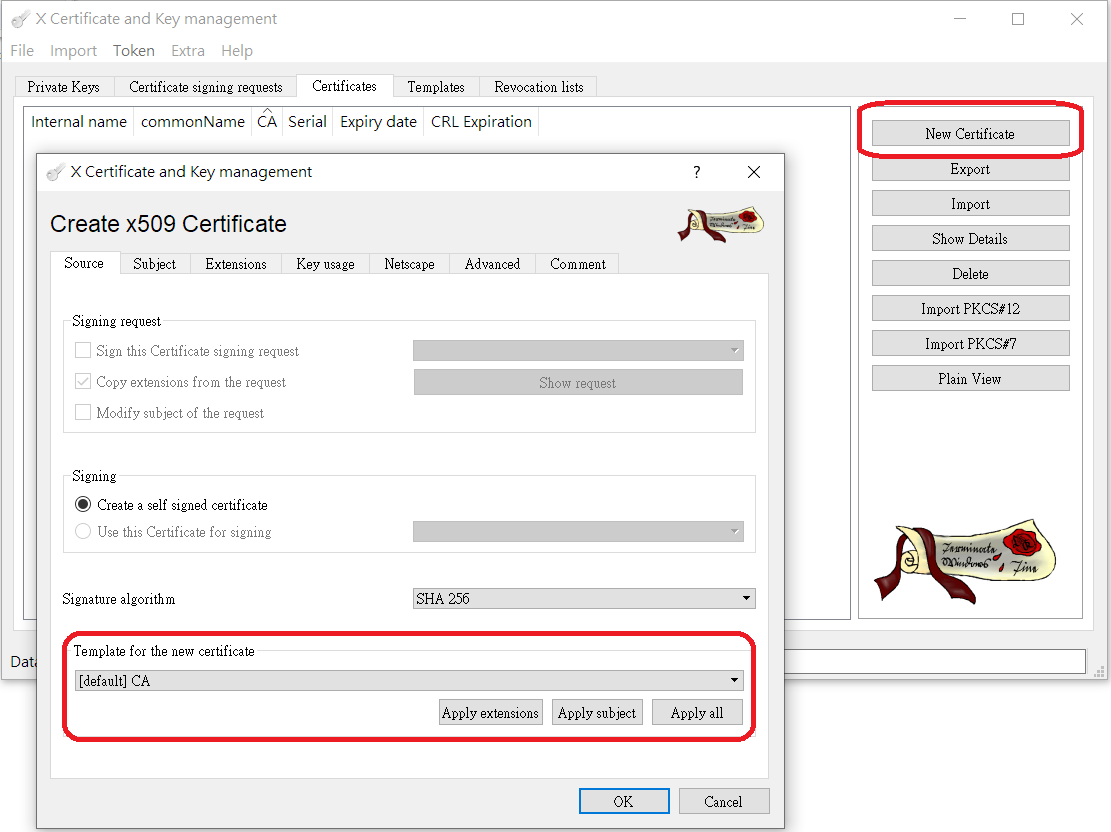

5. Запустите XCA, нажмите «New Certificate» и выберите [default]CA template на вкладке сертификата.

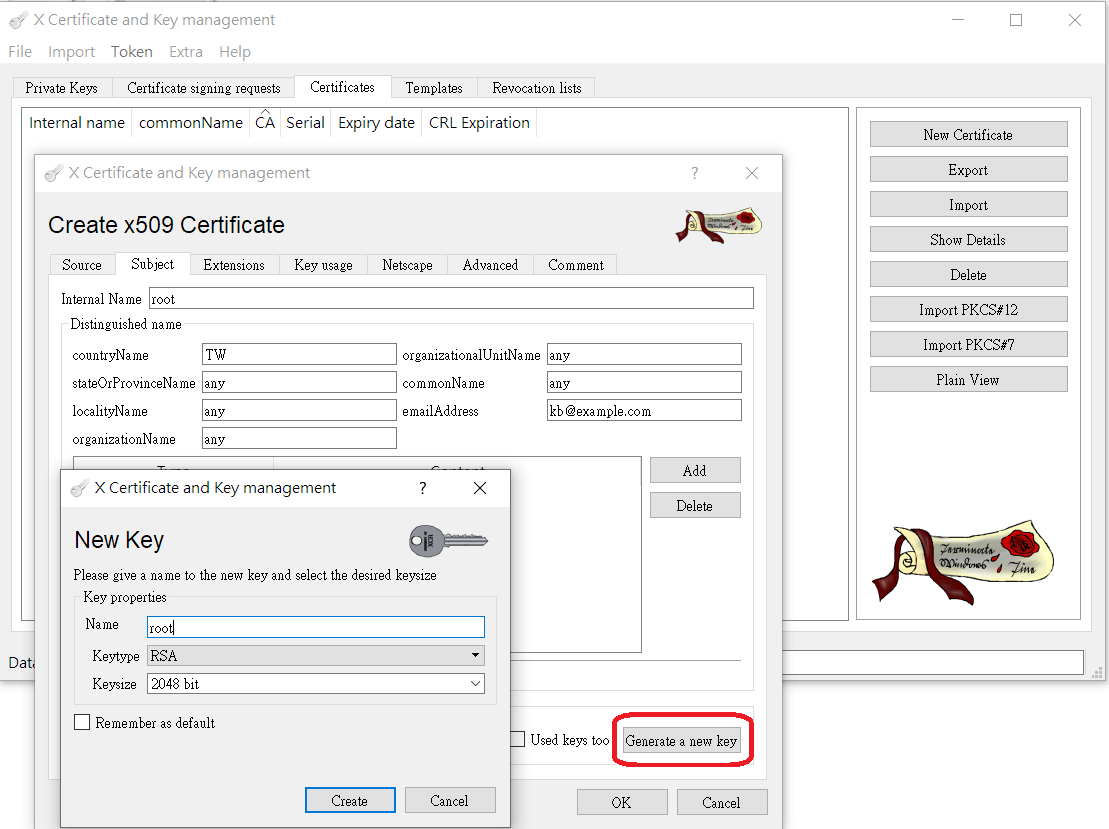

6. На вкладке «subject » введите данные RootCA и сгенерируйте новый ключ, затем нажмите «Create », чтобы создать RootCA для подписи сертификатов для маршрутизаторов VPN.

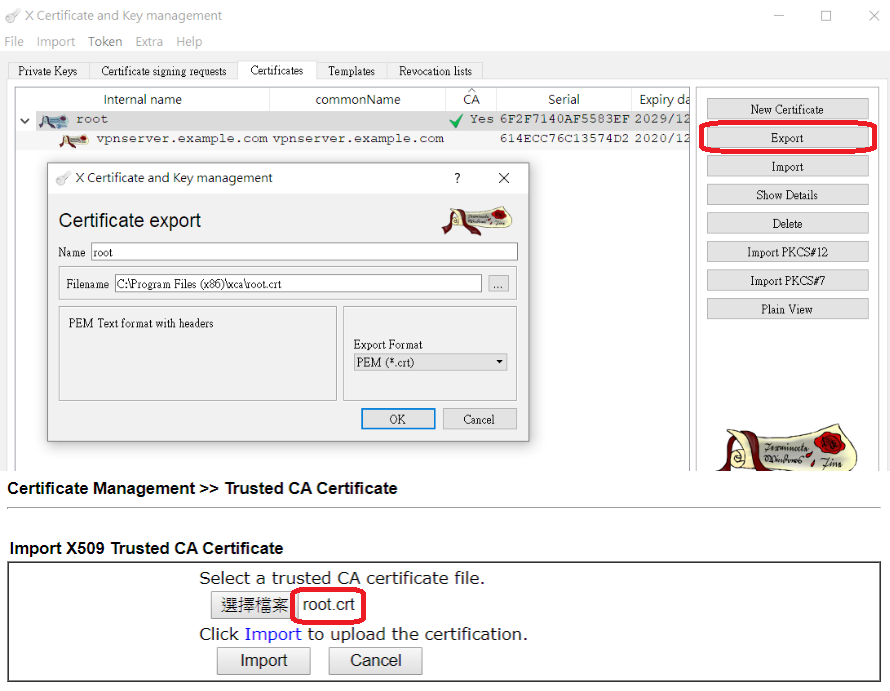

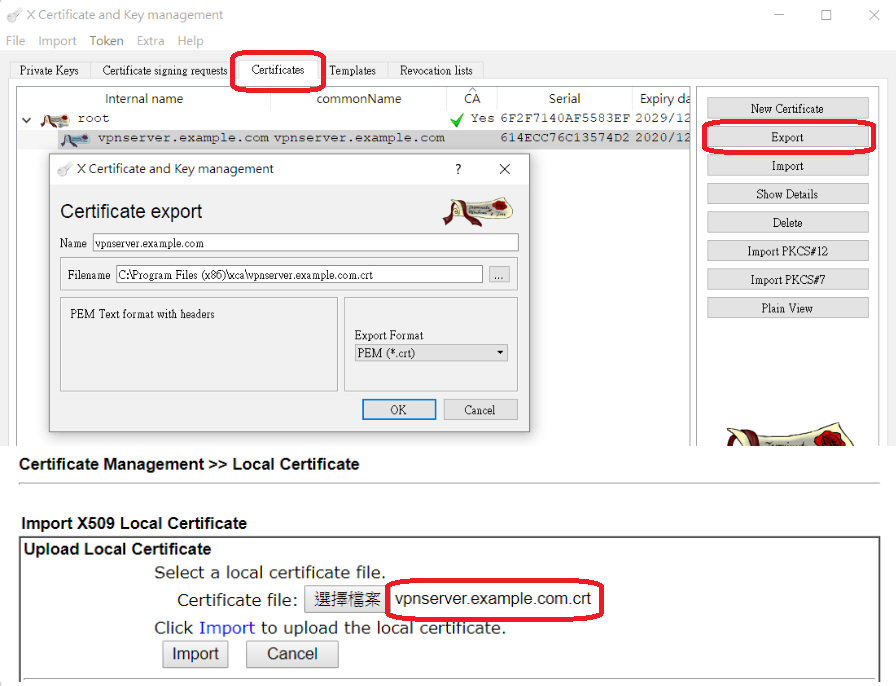

7. Экспортируйте RootCA в формате PEM (*. Crt) и импортируйте его в маршрутизатор в разделе Certificate Management >> Trusted CA Certificate

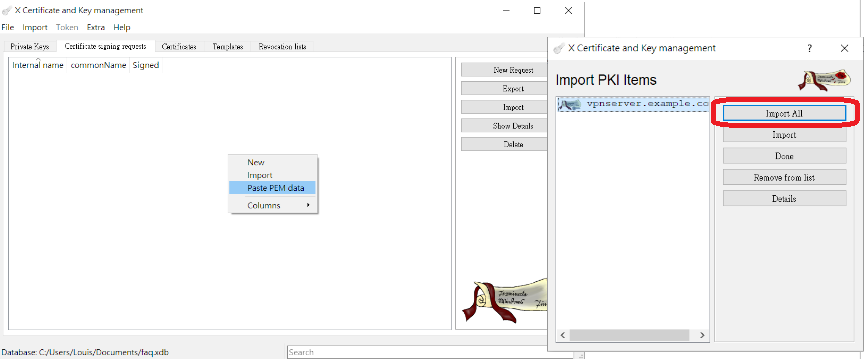

8. Вернитесь в XCA, щелкните правой кнопкой мыши ЗCertificate signing requests и Вставьте данные PEM, затем Import All.

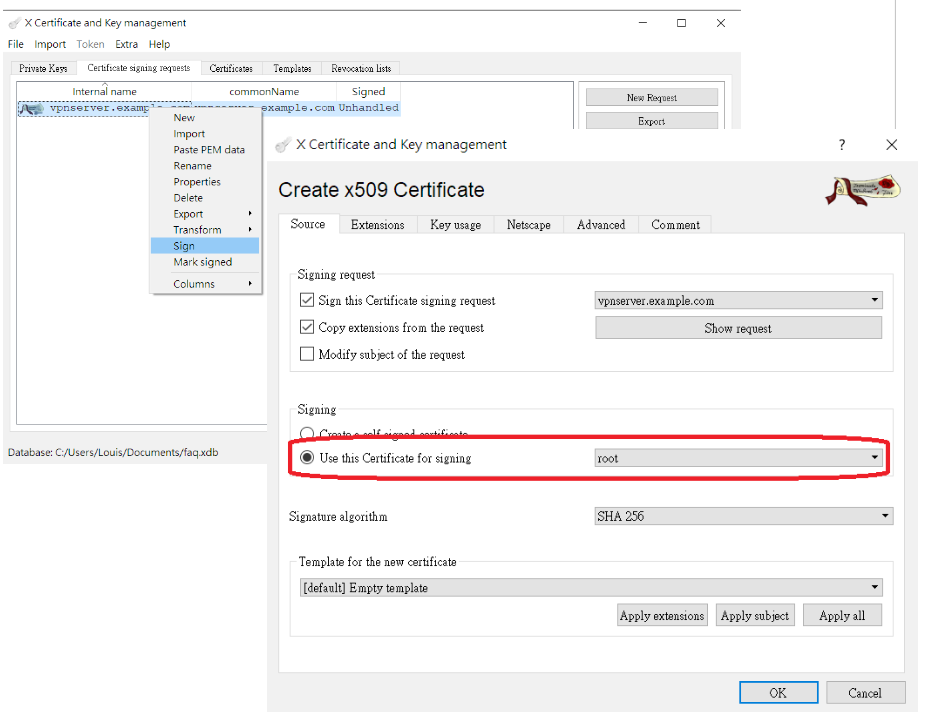

9. Щелкните сертификат правой кнопкой мыши и подпишите его только что созданным RootCA.

10. Экспортируйте сертификат в формате PEM (*. Crt) на вкладке «Certificate » и импортируйте его в маршрутизатор в разделе «Certificate Management >> Local Certificate».

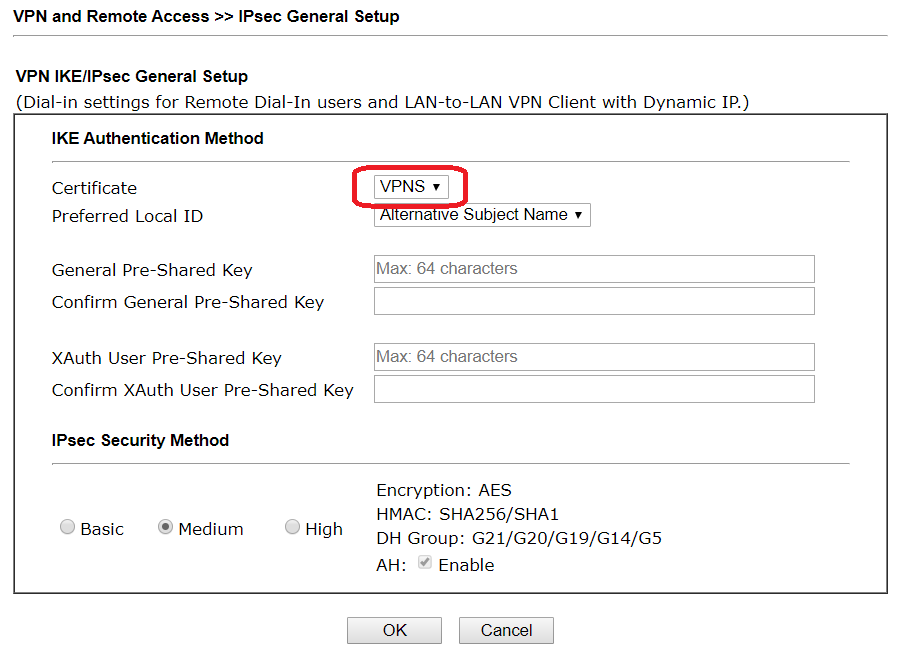

11. Перейдите в раздел VPN Remote Access >> IPsec General Setupи выберите только что созданный локальный сертификат в IKE Authentication Method >> Certificate

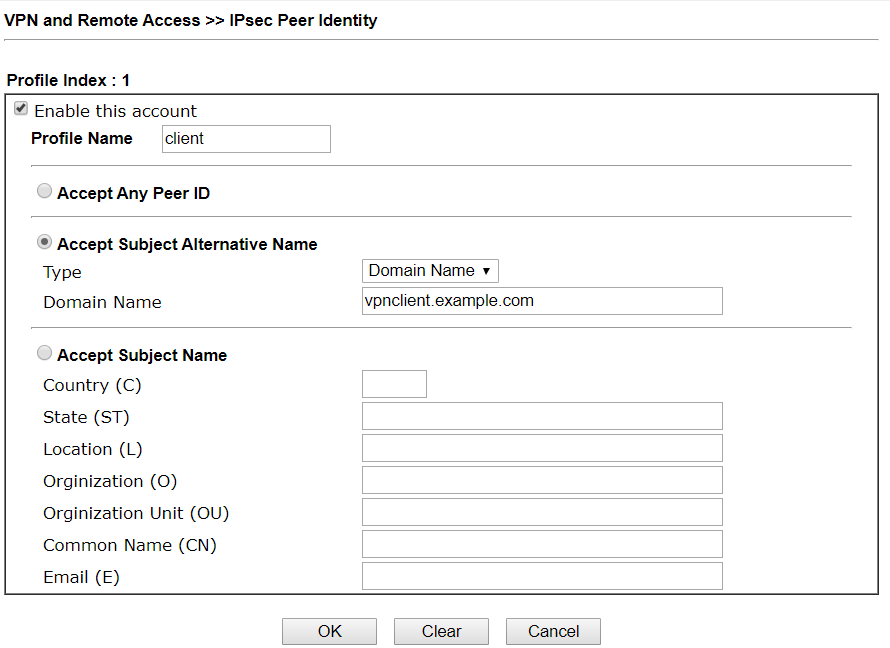

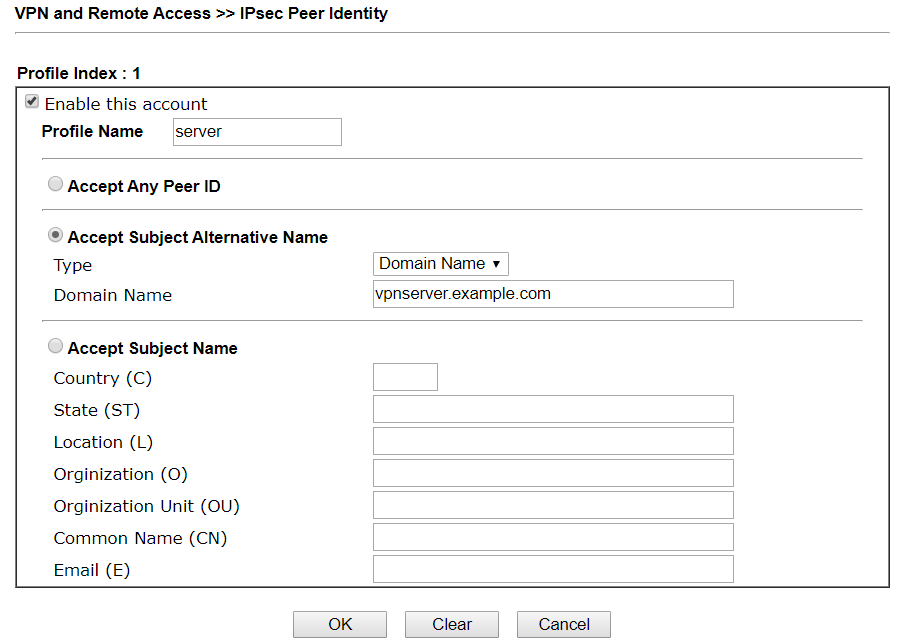

12. Перейдите в раздел VPN and Remote Access >> IPsec Peer Identity и щелкните Index .

- Enable this account

- Выберите метод проверки, здесь мы используем Accept Subject Alternative Name для проверки сертификата узла VPN.

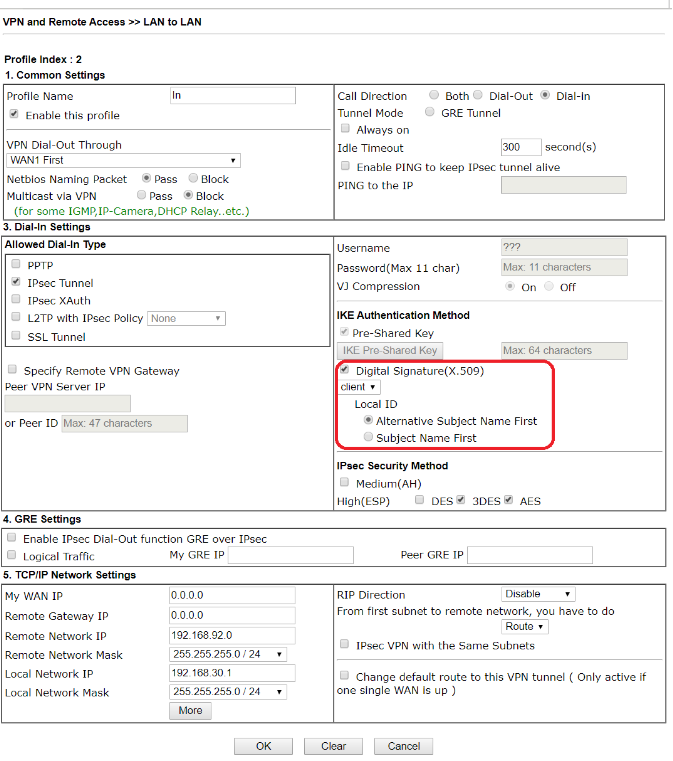

13. Перейдите в раздел VVPN and Remote Access >> LAN to LAN, и нажмите Index

- Включите этот профиль и выберите Dial-In в качестве направления

- Разрешить туннель IPsec и цифровую подпись (X.509), затем выбрать идентификатор узла IPsec.

- Введите LAN-сеть однорангового VPN-маршрутизатора в поле Remote Network IP / Mask.

Настройка VPN-клиента

14. Повторите шаги 1 ~ 4 и 7 ~ 10, чтобы создать сертификат для другого маршрутизатора VPN.

15. Перейдите в разделVPN and Remote Access >> IPsec Peer Identity и щелкните Index.

- Включить эту учетную запись

- Выберите метод проверки, здесь мы используем Accept Subject Alternative Name для проверки сертификата узла VPN.

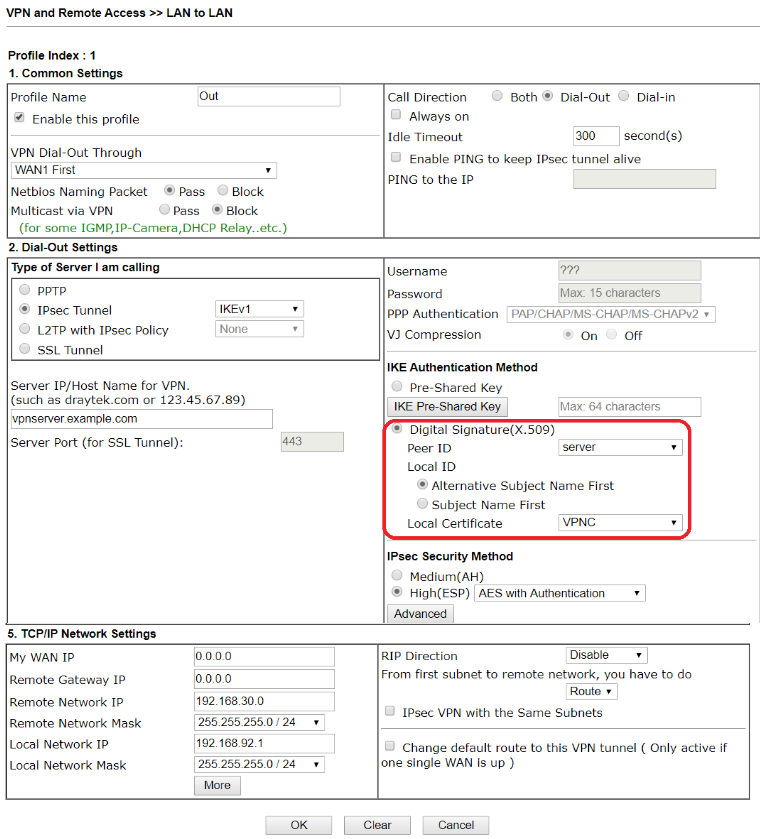

16. Перейдите в раздел VPN and Remote Access >> LAN to LAN и щелкните Index.

- Включите этот профиль и выберите Dial-Out в качестве направления

- Выберите туннель IPsec для набора и введите адрес VPN-сервера.

- Выберите цифровую подпись (X.509), затем выберите IPsec Peer Identity в Peer ID, выберите локальный сертификат в Local ID.

- Введите LAN-сеть однорангового VPN-маршрутизатора в поле Remote Network IP / Mask.

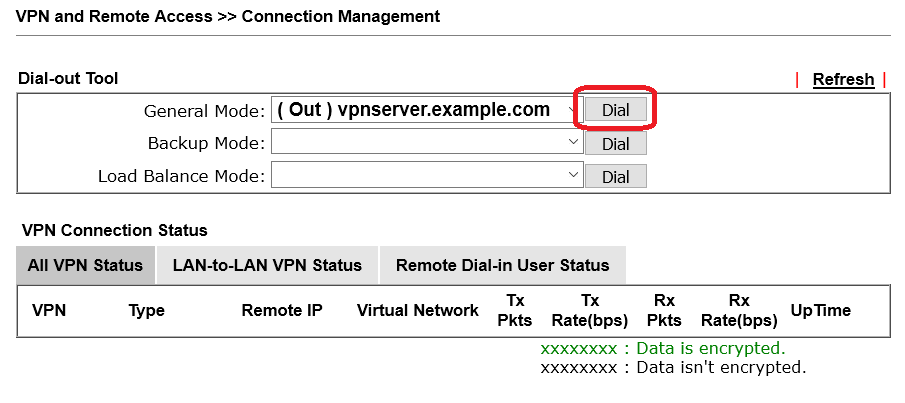

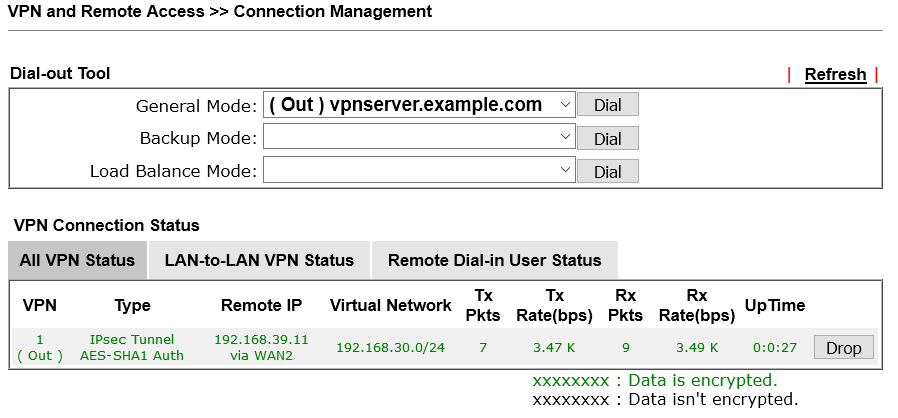

17. Перейдите в раздел VPN and Remote Access >> Connection Management, выберите профиль VPN для набора номера.

Мы увидим статус VPN-подключения ниже, когда VPN будет работать.

На ваш e-mail было отправлено письмо с регистрационной информацией.

Пожалуйста, дождитесь письма, так как контрольная строка изменяется при каждом запросе.